Protégez vos utilisateurs avec la Protection contre les attaques

Découvrez la Protection contre les attaques et comment vous pouvez protéger votre appli contre les connexions suspectes

Qu'est-ce que la Protection contre les attaques ?

Identification des activités suspectes

Divers comportements de connexion peuvent être considérés comme suspects. Certains ont un profil de risque plus élevé. Par exemple, une connexion demandée à un moment inhabituel de la journée, ou de la nuit, présente un niveau de risque faible. Des dizaines de tentatives de connexion infructueuses dans un laps de temps très court constituent une anomalie bien plus menaçante. Cette méthode est appelée une attaque par force brute. L'attaquant essaie systématiquement un grand nombre de mots de passe pour accéder à un compte, souvent générés par un logiciel automatique.

Parmi les autres comportements potentiellement suspects, citons la connexion avec un appareil non reconnu, l'accès depuis un lieu inhabituel, l'utilisation du réseau Tor, et d'autres activités de connexion différentes des pratiques habituelles.

Les applications sont exposées aux conséquences des failles de sécurité de tiers, telles que des fuites massives de mots de passe. La détection des usurpations de mots de passe signale aux utilisateurs que leurs informations d'identification ont été fuitées par une violation des données d'un tiers. Les utilisateurs doivent toujours réinitialiser leurs mots de passe s'ils suspectent que leurs informations d'identification ont été compromises.

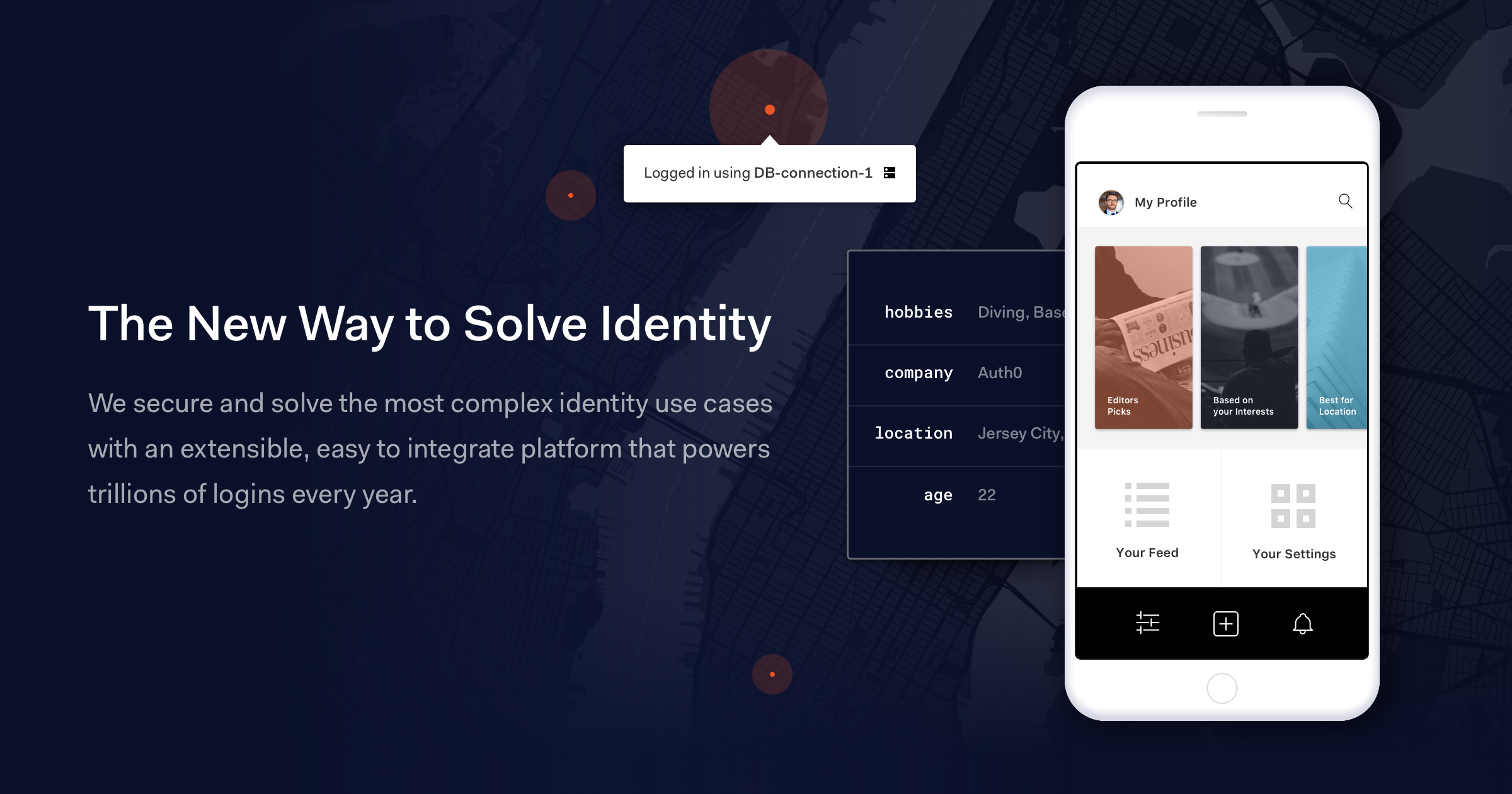

Mise en œuvre de la Protection contre les attaques avec Auth0

Fonctionnalités de la Protection contre les attaques

Auth0 propose une approche de la sécurité structurée en plusieurs couches, avec des outils de détection et de réponse. Auth0 détecte les activités suspectes des robots, les tentatives de connexion à des vitesses inhabituelles (nombre de tentatives avec la même paire d'informations d'identification par période prédéterminée), si un compte particulier est la cible d'une attaque par force brute, ou si une tentative de connexion utilise des informations d'identification considérées comme volées par une violation.

Ces fonctionnalités permettent également de créer des contraintes chaque fois que des signaux indiquent un certain niveau de risque sur des connexions. Ces contraintes incluent :

- Le blocage d'une tentative de connexion

- L'ajout d'un défi de connexion, un CAPTCHA par exemple.

- L'ajout d'une étape de contrôle supplémentaire, exigeant la vérification d'une adresse électronique, ou un deuxième facteur d'authentification sous la forme d'un code envoyé par SMS au téléphone du demandeur de la connexion.

Chacune de ces fonctionnalités peut être activée dans le tableau de bord Auth0 ou l'API de gestion. Pour en savoir plus, lisez la Documentation sur la Protection contre les attaques Auth0.

Protégez vos utilisateurs avec Auth0

La détection d'un comportement de connexion inhabituel ou alarmant joue un rôle crucial pour protéger vos utilisateurs. Si vous voulez évaluer les avantages d'une protection contre les attaques, à la fois facile à utiliser et personnalisable, vous pouvez commencer par vous inscrire à l'offre gratuite d'Auth0, prête pour la production.

Inscription gratuite

Commencez à construire et à sécuriser vos applis dès aujourd'hui avec la plateforme d'identité Auth0.